Сброс пароля контроллера UniFi / Хабр

- Tutorial

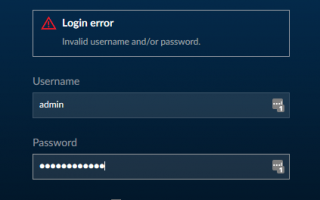

Почесав в затылке и вспомнив, как в один момент забыл пин-код от карты, который набивал чисто механически, начал перебирать возможные варианты. После получаса попыток, поиска заметок в блокноте, пересмотра склеротичек, наклеенных на монитор, понял, что надо искать обходные пути. Сразу оговорюсь для любителей покритиковать — менеджер учетных записей/паролей, аля LastPass, используется. Собственно говоря, именно LastPass используется. И данные оттуда не способствовали удачной аутентификации. Поискав на буржуйских форумах, необходимая информация для сброса пароля от любой учетки в контроллере была получена, осмыслена, переварена и собрана в краткую памятку. Итак, дано: 1. Контроллер UniFi(не играет роли ОС — Linux or Windows) с доступом в саму операционку. 2. Доступ в Интернет. 3. Прямые руки. Контроллер UniFi всю конфигурацию хранит в базе Mongo. Проверяем, есть ли нужная нам информация по искомой учетной записи:

Почесав в затылке и вспомнив, как в один момент забыл пин-код от карты, который набивал чисто механически, начал перебирать возможные варианты. После получаса попыток, поиска заметок в блокноте, пересмотра склеротичек, наклеенных на монитор, понял, что надо искать обходные пути. Сразу оговорюсь для любителей покритиковать — менеджер учетных записей/паролей, аля LastPass, используется. Собственно говоря, именно LastPass используется. И данные оттуда не способствовали удачной аутентификации. Поискав на буржуйских форумах, необходимая информация для сброса пароля от любой учетки в контроллере была получена, осмыслена, переварена и собрана в краткую памятку. Итак, дано: 1. Контроллер UniFi(не играет роли ОС — Linux or Windows) с доступом в саму операционку. 2. Доступ в Интернет. 3. Прямые руки. Контроллер UniFi всю конфигурацию хранит в базе Mongo. Проверяем, есть ли нужная нам информация по искомой учетной записи:

mongo --port 27117 ace --eval 'db.admin.find().forEach(printjson);'

В данном конкретном случае запрашиваем информацию для учетной записи admin

. Если ищем для учетки VasyaPupkin

запрос будет выглядеть следующим образом:

mongo --port 27117 ace --eval 'db.VasyaPupkin.find().forEach(printjson);'

Выхлоп получаем приблизительно следующий:

MongoDB shell version: 2.6.12 connecting to: 127.0.0.1:27117/ace { "_id" : ObjectId("567bfd4fe4b0c81300ff3158"), "email" : "admin@company.com", "email_alert_enabled" : true, "email_alert_grouping_enabled" : true, "html_email_enabled" : true, "is_professional_installer" : false, "last_site_name" : "default", "name" : "admin", "requires_new_password" : false, "time_created" : NumberLong(1450966351), "ui_settings" : { "dashboardConfig" : { "dashboards" : { "5b4c57aadc236c7de53e3c3c" : { "order" : 1 } }, "lastActiveDashboardId" : "5b4c57aadc236c7de53e3c3c" }, "statisticsPreferBps" : true }, "x_shadow" : "$6$0YiSt9dQ$YrNKedOCjOP2xl3y9FhRasafdhbdfadamBKIjZ4l9Mm4cy/m49dt0bN.sYaFvgVb5vce45KypFe07iNYc1" }

Интересующее нас поле:

x_shadow" : "$6$0YiSt9dQ$YrNKedOCjOP2xl3y9FhRasafdhbdfadamBKIjZ4l9Mm4cy/m49dt0bN.sYaFvgVb5vce45KypFe07iNYc1"

После анализа

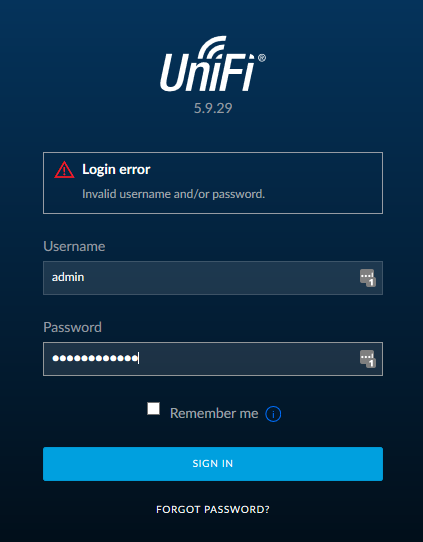

гугления узнаем, что алгоритм шифрования — SHA-512

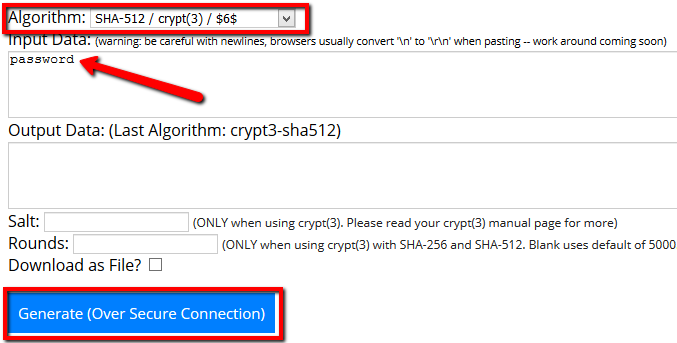

crypt(3) compatible. Упс. Откладываем идею декрипта на дальнюю полочку и идем другим путем. Доступ к базе у нас есть, соответственно нужен просто хеш от известного нам пароля. А обновить запись в базе дело-то нехитрое. Идем на : Выбираем нужный алгоритм, вводим тот пароль, который будем использовать: Нажимаем волшебную Синенькую кнопочку:

Нажимаем волшебную Синенькую кнопочку: Полученный хеш аккуратненько копируем, далее он нам понадобится. И вот настало время для финального шага:

Полученный хеш аккуратненько копируем, далее он нам понадобится. И вот настало время для финального шага:

admin.mongo --port 27117 ace --eval 'db.admin.update({name:"admin"},{$set:{x_shadow:"$6$ee74396ce4c563de$oLm93BwJywYo1sUFgX8U0FC.p75t1Jv838.0defRCe36jgX6PU3h.m3NL6tjCs8Q/1Ymtge0DXz9shb//dyEN."}})'

Барабанная дробь… Нажимаем Enter.

MongoDB shell version: 2.6.12 connecting to: 127.0.0.1:27117/ace WriteResult({ "nMatched" : 1, "nUpserted" : 0, "nModified" : 1 })

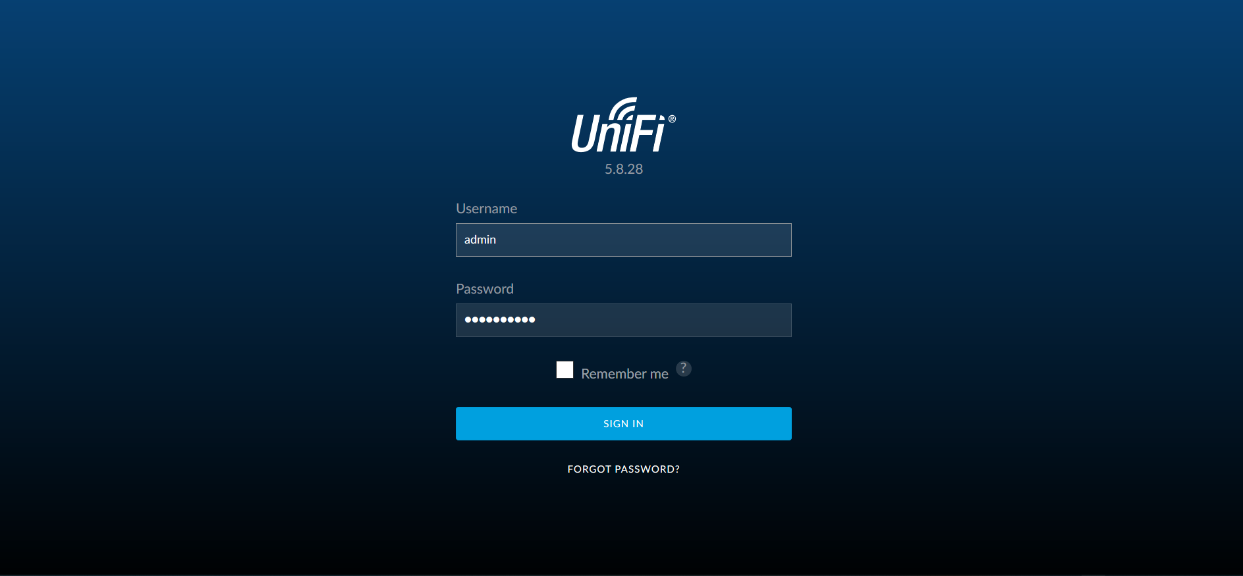

Идем на страницу аутентификации контроллера UniFi, вводим имя пользователя: admin

(мы же ж для него пароль меняли), пароль вводим тот, для которого генерировали хеш. И, вуаля, все работает, доступы есть, все счастливы и танцуют.

Инструкция: как настроить unifi

Технология передачи данных Wi-Fi стала неотъемлемой частью нашей жизни. Уже сложно представить себе среднестатистического человека или компанию, которая бы не использовала эту технологию.

В данной статье мы рассмотрим пример базовой настройки оборудования «Ubiquiti». Wi-Fi оборудование Unifi ввиду своей привлекательной цены и широких возможностей по настройке все чаще становится выбором наших клиентов. Менее чем за 200$ мы получаем управляемую контроллером точку доступа, «бесшовный роуминг» , удобный интерфейс и т.д.

Конфигурация

В состав тестового стенда входит:

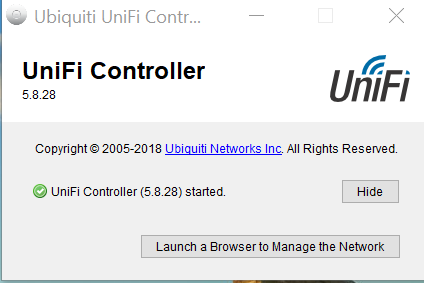

- Программный контроллер Unifi Controller

версии 5.8.28 - Точка доступа AP-AC-LR

— 1шт. - Ноутбук на базе Windows 10

Переходим к настройке:

- СВ официального сайта скачиваем последнюю версию программного контроллера. В данном случае рассматриваем программными контроллер для Windows. Существует также решение для Windows и «железный» контроллер.

- Если не установлена JAVA, то ПО предложит её установить. Мы рекомендуем заранее скачать и установить данный пакет.

- После установки всех компонентов , на рабочем столе появляется значок Unifi. Запускаем его:

Далее жмем «launch a Browser to Manage the Network».

Переводится, как «Запустить браузер, чтобы управлять сетью».

- Открывается окно браузера по умолчанию. ПО работает с любыми браузерами. Авторизуемся:

Если контроллер запускается первый раз, то вам предложат пройти быструю настройку:

- Придумать пароль, имя сети, тип шифрования и добавить все точки доступа.

- В нашем случае «быстрая настройка» неактуальна.

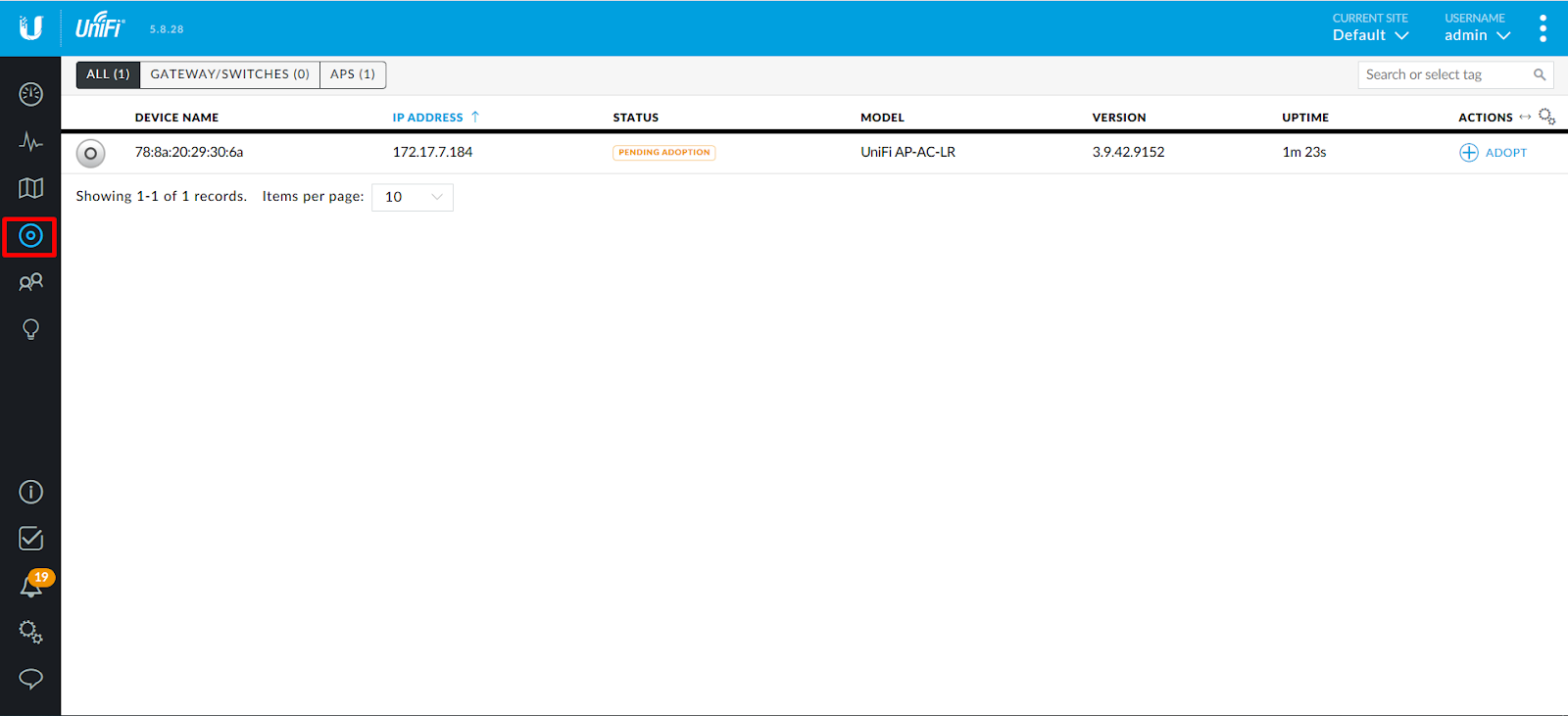

- После авторизации переключаемся на вкладку «Devices»

.

В данном окне мы видим вновь подключенную точку доступа. Давайте ее добавим, нажав на кнопку «Adopt»

(принять).

В нашем случае добавление прошло успешно, оборудование новое. В случае если мы привязываем точку от другого контроллера, при добавлении у нас запросят пароль. По опыту, мало кто меняет стандартный логин и пароль от точки ubnt / ubnt.

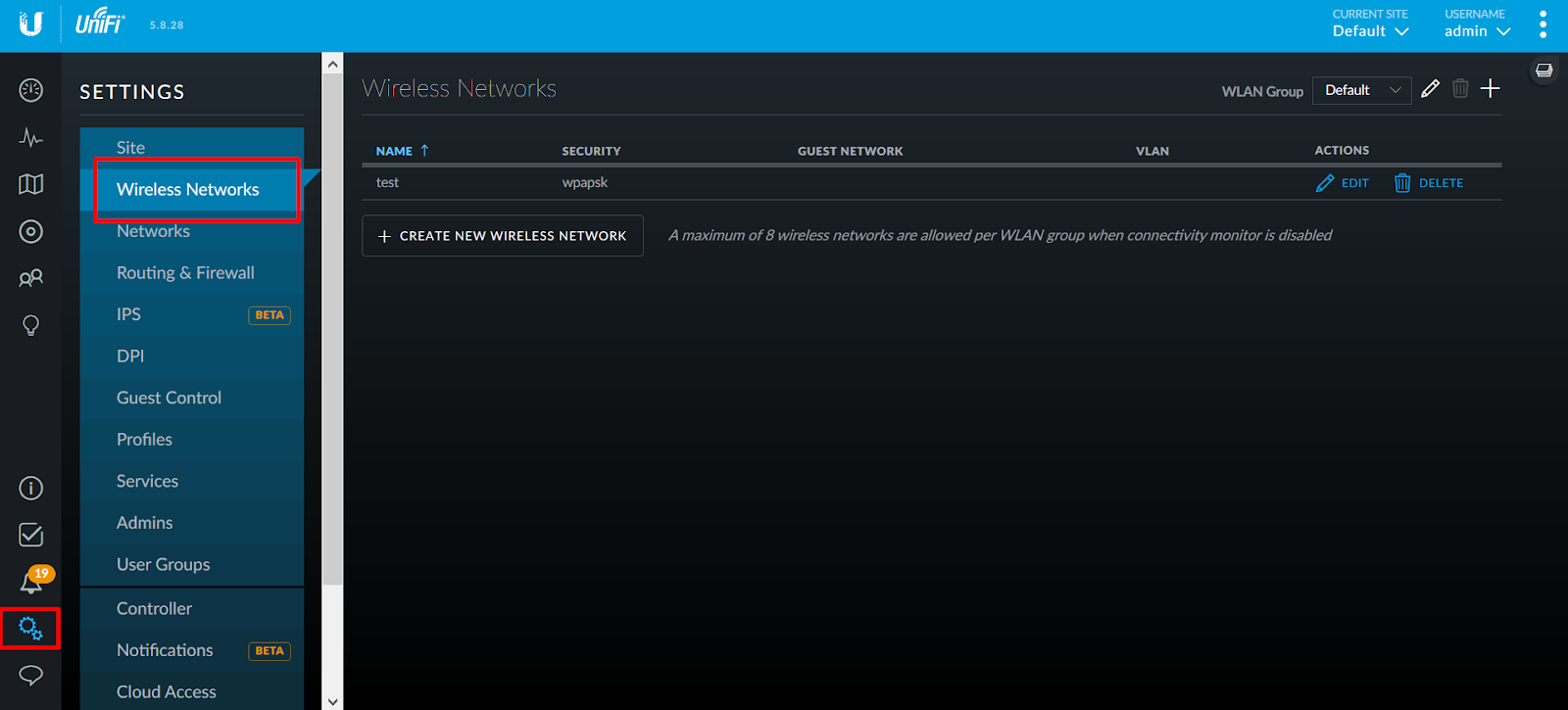

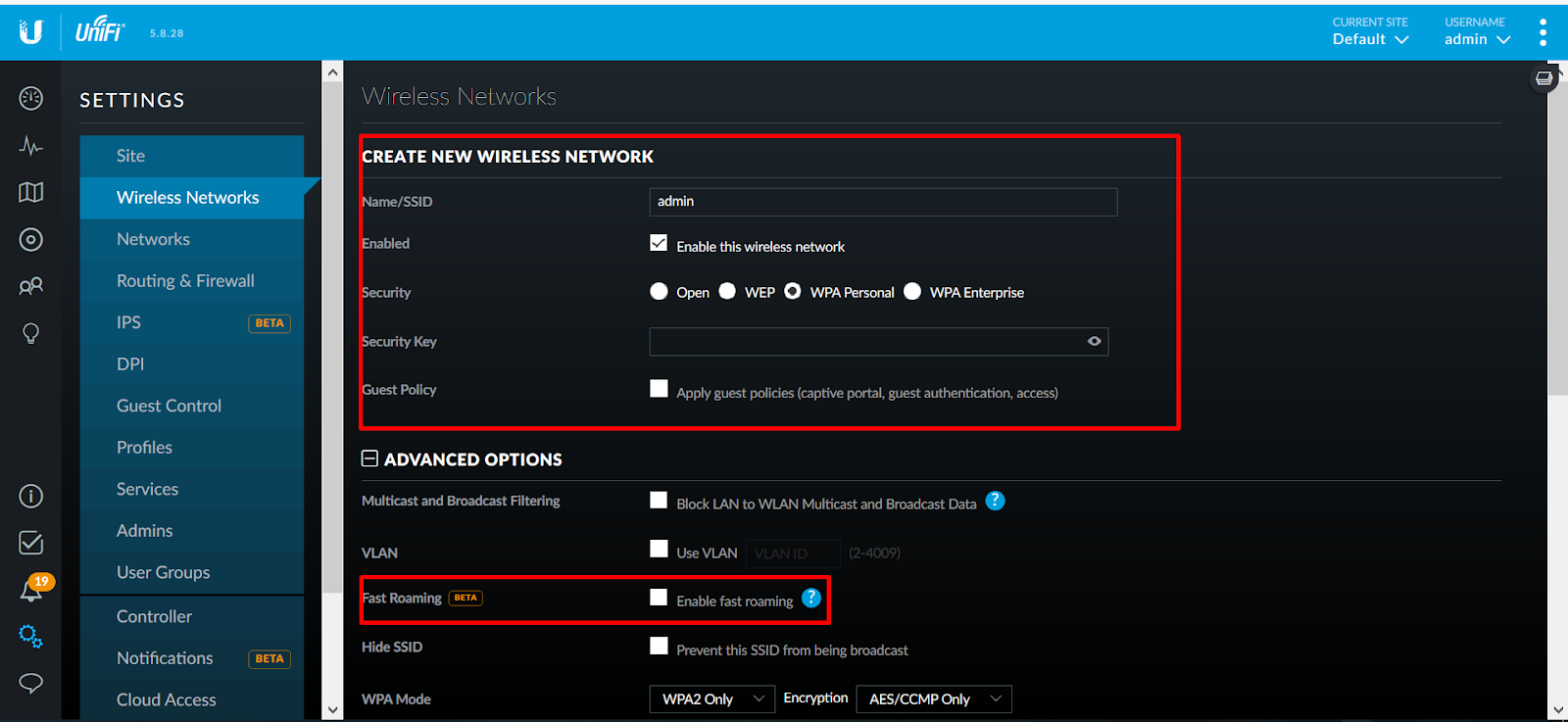

- Создаём SSID.

Далее начинаем настройку.

Первые пункты достаточно просты и их назначение известно любому начинающему ИТ-специалисту.

Придумываем название, выбираем тип шифрования (используем только AES

). Кстати, начиная версии 5.8.28 поддержка TKIP

шифрования более не поддерживается.

А вот на пункте Fast Roaming

мы остановимся чуть подробнее.

В 2014 году «Ubiquiti» прекратила поддержку своей разработки «Zero-handoff». Это и была та самая «бесшовность». Суть заключалась в том, что все точки «садились» на один канал и объединялись в единый VLAN. Как итог – пропускная способность сети падала в несколько раз, появлялись задержки, интерференция и т.д. В компании это поняли и разработку свернули, удалив все упоминания о технологии.

При наведении на «знак вопроса» мы увидим следующее сообщение: «Включение Fast Roaming

позволит некоторым устройствам с возможностями 802.11r перемещаться быстрее. Однако старые устройства могут столкнуться с проблемами подключения, ввиду отсутствия поддержки на стороне клиента 802.11.r»

Это означает, что если у вас «старое» устройство, то технология работать не будет. Данный стандарт нам понадобится при использовании RADIUS

авторизации. При использовании WPA2-PSK

смысл быстрого роуминга теряется. Один пароль на всех, клиент с сервером обменивается 4 пакетами данных при переключении. Ускорять тут нечего.

Насколько быстро работает переключение при стандартных настройках?

Достаточно быстро, что бы не разорвалось RDP-соединение и не «квакала» IP-телефония. Из нашего опыта, при внедрении решений по «автоматизации склада», терминалы сбора данных переключались с задержкой до 150 мс. Потерь пакетов при этом не наблюдалось.

На этом базовая настройка завершена.