Топ 10 лучших онлайн сервисов по расшифровке хэшей

Представляю свой неофициальный рейтинг лучших онлайн-сервисов, позволяющих расшифровать хэши. В своих оценках я руководствовался следующими критериями:

- бесплатность доступа

- размер словаря

- поддерживаемые типы хэшей

- наличие детального криптоанализа (например с помощью Rainbow-таблиц)

- Обновлено 29.03.2013

- cmd5.ru

cmd5.ru один из старейших сервисов для расшифровки хэшей, существует с 2006 года. Преимущества сервиса:

- уникальная база данных, по объему не имеющая себе равных – 4800 миллиарда записей;

- огромное количество поддерживаемых типов хэшей для перебора;

- возможность групповой обработки хэшей;

- наличие программного клиента для доступа к сервису.

Помимо бесплатного доступа к сервису, имеется расширенный платный пакет услуг. Стоит ли платить за расшифровку? Однозначно да, особенно в случаях, когда ни один другой сервис не может взломать ваш пароль, либо вы занимаетесь расшифровкой хэшей на постоянной основе, тем более, что тарифы довольно демократичные. По своему опыту могу сказать, что это самый эффективный сервис, поэтому он занимает почетное первое место.

типы хэшей:

- md5

- md5(md5($pass))

- sha1

- sha256

- mysql

- mysql5

- md5($pass.$salt);Joomla

- md5($salt.$pass);osCommerce

- md5(md5($pass).$salt);Vbulletin;IceBB;Discuz

- md5(md5($salt).$pass)

- md5($salt.$pass.$salt);TBDev

- md5($salt.md5($pass))

- md5(md5($pass).md5($salt))

- md5(md5($salt).md5($pass));ipb;mybb

- sha1($salt.$pass)

- sha1(lower($username).$pass);SMF

- sha1(upper($username).’:’.upper($pass));ManGOS

- sha1($username.’:’.$pass)

- sha1(salt.pass.’UltimateArena’)

- MD5(Unix);phpBB3;WordPress

- Des(unix)

- mssql

- NTLM

- md5(unicode)

- serv-u

- radmin v2.x

- c0llision.net

free | 295G | md5 md5(md5()) ntlm lm pwdump | distributed networkc0llision.net – отличный бесплатный сервис, основанный на большой сети по распределенному перебору md5, lm и ntlm хешей. Проект бурно развивается, что не может не радовать. Для добавления хешей в очередь предпочтительней использовать IRC, хотя и имеется веб-интерфейс.

- crackstation.net

free | 190G | LM NTLM md2 md4 md5 md5(md5) md5-half sha1 sha1(sha1_bin()) sha224 sha256 sha384 sha512 ripeMD160 whirlpool MySQL 4.1+ | dicВ описании сервиса заявлено, что база данных включает все слова из Википедии, а также все общедоступные словари, которые автору удалось найти в интернете. Используемый сервисом словарь доступен для скачивания. Кроме того, работает twitter-бот @plzcrack.

- md5.darkbyte.ru

free | 329M + 48G | md5 | dicСервис дает неплохие результаты, так как использует сторонние сервисы помимо собственной локальной базы данных. Позволяет отправить на расшифровку неограниченное количество паролей, имеется API.

- tmto.org

free | 36G | md5 lm ntlm sha1 | rainbow tablesПосле продолжительного оффлайна проект TMTO (Time-Memory Trade Off Cracking) вновь стал доступен. База стала еще больше, появились новые алгоритмы, сервис остался бесплатным, как и прежде. Радует высокая скорость расшифровки благодаря постоянному росту кластера. За один раз можно отправить неограниченное количество хэшей для расшифровки.

- hashcracking.ru

free & auth | 3M | md5 mysql mysql5 sha1 | dic rainbow tableshashcracking.ru по-прежнему в строю, позволяет проводить поиск mysql и mysql5 паролей, брутить по маске, есть возможность перебора по словарю с указанием salt.

- www.md5decrypter.co.uk

free | 8,7G | md5 | dicНеплохой бесплатный сервис с приличной базой. За один раз можно отправить на обработку 12 md5-хэшей. Среди минусов можно отметить, что используется лишь проверка по словарю из найденных паролей.

- md5decryption.com

free | 105M | md5 | dicПо функционалу сервис ничем не выделяется среди конкурентов: поддержка md5, перебор по словарю, небольшая база данных.

- md5.rednoize.com

free | 51M | md5 sha1 | dic+

поддержка md5 и sha1, бесплатный доступ–

нет Rainbow-таблиц - www.md5crack.com

free | – | md5 | googleСервис уникален в том плане, что для поиска хэшей использует Google вместо традиционного перебора. К сожалению, сложные пароли таким образом вряд ли удастся расшифровать.

Расшифровка сохранённых паролей в MS SQL Server / Habr

Antti Rantasaari

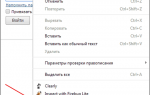

master.sys.syslnklgns:

Но не всё так просто. Во-первых, эта таблица недоступна из обычного SQL-соединения, а доступна только из Dedicated Administrative Connection. На DAC накладываются существенные ограничения: открыть DAC может только пользователь с привилегией sysadmin, и одновременно к одному серверу может быть открыто только одно DAC. Если у вас есть права локального администратора на сервере, но вы не можете войти в MSSQL с правами sysadmin, то есть обходной путь — заходить не из-под своего аккаунта, а из-под аккаунта сервиса MSSQL или даже из-под LocalSystem. Во-вторых, несмотря на то, что поле с зашифрованным паролем называется

Но не всё так просто. Во-первых, эта таблица недоступна из обычного SQL-соединения, а доступна только из Dedicated Administrative Connection. На DAC накладываются существенные ограничения: открыть DAC может только пользователь с привилегией sysadmin, и одновременно к одному серверу может быть открыто только одно DAC. Если у вас есть права локального администратора на сервере, но вы не можете войти в MSSQL с правами sysadmin, то есть обходной путь — заходить не из-под своего аккаунта, а из-под аккаунта сервиса MSSQL или даже из-под LocalSystem. Во-вторых, несмотря на то, что поле с зашифрованным паролем называется pwdhash— это никакой не хэш, а зашифрованные данные. Ключ для расшифровки хранится в системной таблице

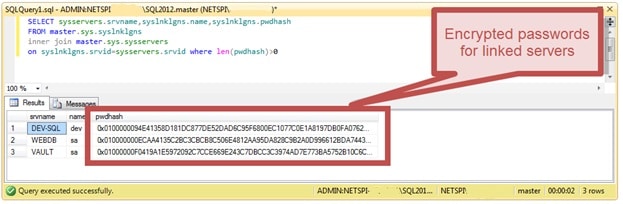

master.sys.key_encryptions:

Этот ключ хранится в двух экземплярах: первый (

Этот ключ хранится в двух экземплярах: первый (thumbprint=0x01) позволяет использование только из-под аккаунта сервиса MSSQL, второй (

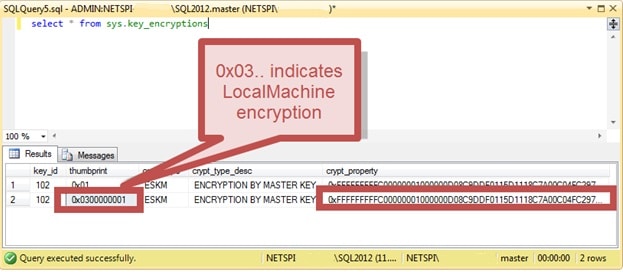

thumbprint=0x0300000001) — из-под любого аккаунта на сервере. Обратите внимание, что ни один из хранящихся ключей не пригоден для «офлайн-расшифровки» паролей вне сервера, так что если злоумышленнику и удастся украсть данные обеих этих системных таблиц, ему это ничего не даст. В-третьих, ключ для расшифровки сам зашифрован, и «ключ для ключа» хранится в системном реестре в

HKLM:SOFTWAREMicrosoftMicrosoft SQL Server$InstanceNameSecurityEntropy:

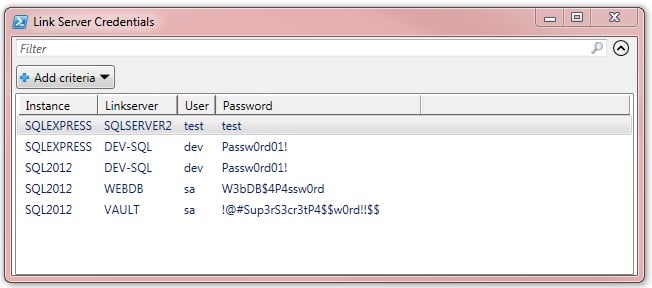

Чтобы прочитать из реестра это значение, опять же требуются права локального администратора на сервере. Для получения всех трёх составляющих и расшифровки сохранённых паролей, автор создал удобный PowerShell-скрипт. Если запустить его из-под аккаунта локального администратора на сервере, он порадует вас примерно таким окошком:

Чтобы прочитать из реестра это значение, опять же требуются права локального администратора на сервере. Для получения всех трёх составляющих и расшифровки сохранённых паролей, автор создал удобный PowerShell-скрипт. Если запустить его из-под аккаунта локального администратора на сервере, он порадует вас примерно таким окошком: Если же вы не хотите запускать на production-сервере непонятно кем написанные скрипты, то саму расшифровку можно выполнить и без прав администратора, если сначала вытащить три составляющих при помощи SQL Studio и regedit, и вставить их в скрипт в явном виде. Первый шаг расшифровки (

Если же вы не хотите запускать на production-сервере непонятно кем написанные скрипты, то саму расшифровку можно выполнить и без прав администратора, если сначала вытащить три составляющих при помощи SQL Studio и regedit, и вставить их в скрипт в явном виде. Первый шаг расшифровки ($ServiceKey = [System.Security.Cryptography.ProtectedData]::Unprotect($SmkBytes, $Entropy, 'LocalMachine')) обязан выполняться на сервере, но второй (

$Decrypt = $Decryptor.CreateDecryptor($ServiceKey,$Logins.iv)и последующая работа с CryptoStream) может выполняться и в офлайне.Аналогичным образом расшифровываются и credentials, сохранённые в базе для выполнения команд (

xp_cmdshellи т.п.) от имени менее привилегированных аккаунтов, нежели сервис MSSQL. С одной стороны, всё это кажется вопиющим примером security through obscurity: если расшифровка паролей для соединения с linked server-ами уже реализована в MSSQL, то почему нет возможности показать эти пароли забывчивому администратору? С другой стороны, с точки зрения безопасности всё весьма неплохо: для расшифровки паролей нужен доступ к серверу с правами локального администратора, а если злоумышленник получил такой доступ, то он уже и так может делать с сервером всё что захочет. Нежелательное повышение привилегий возможно лишь в том случае, если пароль от какого-нибудь linked server-а используется впридачу для чего-нибудь важного, например как пароль администратора того же сервера :^)

93