Политика паролей учетных записей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить политику паролей, обеспечивающей достаточную сложность, длину пароля и частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

По-умолчанию в домене AD настройка единых требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy

.

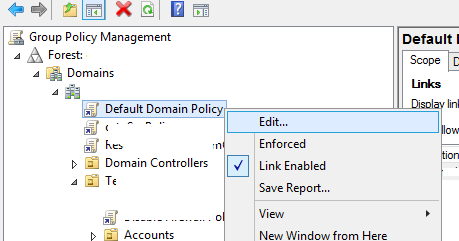

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console

– gpmc.msc). - Разверните ваш домен и найдите политику Default Domain Policy

. Щелкните по ней ПКМ и выберите Edit

.

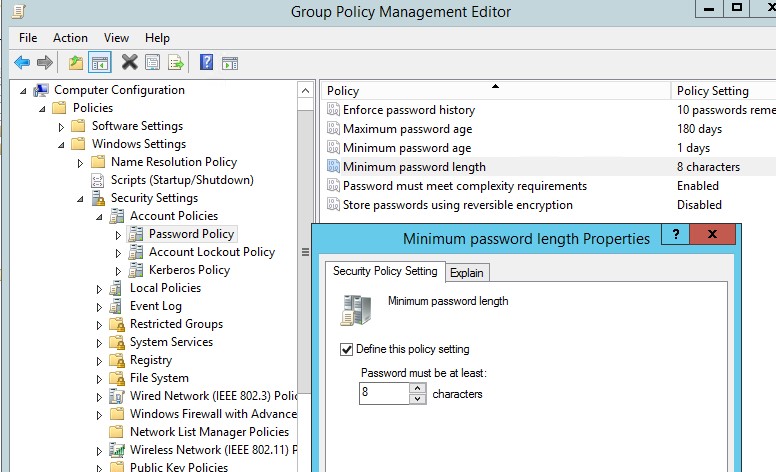

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей

(Computer configuration-> Windows Settings->Security Settings -> Account Policies -> Password Policy). - Чтобы отредактировать настройки нужной политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings

и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения.

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить параметры немедленно, выполнив команду gpupdate /force.

Теперь рассмотрим все доступные для настройки параметров управления паролями. Всего имеются шесть политик паролей:

- Вести журнал паролей (Enforce password history)

– определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль. - Максимальный срок действия пароля (Maximum password age)

– определяет срок действия пароля в днях. После истечения этого срока система потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями. - Минимальный длина пароля (Minimum password age)

– не рекомендуется делать пароль короче, чем 8 символов (если указать тут 0 – значит пароль не требуется). - Минимальный срок действия паролей (Minimum password length)

– как часто пользователи могут менять пароль. Этот параметр не позволит пользователю несколько раз подряд сменить пароль, чтобы вернуться к любимому старому паролю, перезатерев пароли в журнале Password History. Как правило тут стоит оставить 1 день, чтобы предоставить пользователю самому сменить пароль в случае его компрометации (иначе менять пароль пользователю придется администратору). - Пароль должен отвечать требование сложности (Password must meet complexity requirements)

– при включении этой политики пользователю запрещено использовать имя своей учетной записи в пароле (не более чем два символа подряд из username или Firstname), также в пароле должны использоваться 3 типа символов из следующего списка: цифры (0 – 9), символы в верхнем регистре, символы в нижнем регистре, спец символы ($, #, % и т.д.). Кроме того, для исключения использования простых паролей (из словаря популярных паролей) рекомендуется периодически выполнять аудит паролей учетных записей домена. - Хранить пароли, использую обратимое шифрование (Store passwords using reversible encryption)

– пароли пользователей в базе AD хранятся в зашифрованном виде, но в некоторых случаях некоторым приложениям нужно предоставить доступ к паролям в домене. При включении этой политики пароли хранятся в менее защищенной виде (по сути открытом виде), что небезопасно (можно получить доступ к базе паролей при компрометации DC, в качестве одной из мер защиты можно использовать RODC).

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password)

:

- Пороговое значение блокировки (Account Lockout Threshold)

– как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована. - Продолжительность блокировки учетной записи (Account Lockout Duration)

– на какое время нужно блокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль. - Время до сброса счетчика блокировки (Reset account lockout counter after)

– через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.Если учетные записи блокируются слишком часто, вы можете найти источник блокировки так.

Настройки парольных политик домена AD по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | |

| Reset account lockout counter after | Не определено |

В домене может быть только одна подобная политика паролей, которая применяется на корень домена (есть, конечно, нюансы, но о них ниже). Если применить политику паролей на OU, ее настройки будут игнорированы. За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

Параметры групповой политики управления паролями действуют на всех пользователей и компьютеры домена. Если нужно создать отдельные политики паролей для различных групп пользователей, вам нужно использовать функционал раздельных политик паролей Fine-Grained Password Policies, которые появились в версии AD Windows Server 2008. Гранулированные политики паролей позволяют, например, указать повышенную длину или сложность паролей для учетных записей администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

Настройка политики паролей в Windows 10/8/7 2019

Возможно, вы видели на определенных веб-сайтах, которые для регистрации вам нужно будет ввести пароль, соответствующий критерию, установленному веб-сайтом (например, пароль должен должно быть не менее 8 символов, должно содержать буквы нижнего и верхнего регистра и т. д.). Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя повышенную командную строку для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

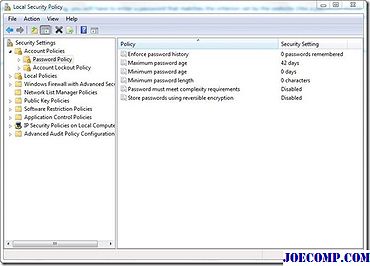

Использование локальной политики безопасности.

Введите локальную политику безопасности в меню начального меню и нажмите Ввод.

Откроется окно LSP. Теперь из левой панели выберите Политика паролей

из Политики учетной записи.

Теперь с правой стороны будут перечислены шесть параметров.

Информация о каждом из этих параметров приведена ниже.

Enforce История паролей:

Этот параметр безопасности определяет количество уникальных новых паролей, которые должны быть связаны с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повысить безопасность, гарантируя, что старые пароли не будут повторно использоваться повторно.

Максимальный возраст для пароля:

Этот параметр безопасности определяет период времени (в днях), когда пароль может использоваться до того, как система потребует пользователь, чтобы изменить его. Вы можете установить срок действия паролей через несколько дней между 1 и

, или вы можете указать, что пароли не истекают, установив количество дней до 0. Если максимальный возраст для пароля составляет от 1 до

дней, минимальный возраст для пароля должен быть меньше максимального возраста пароля. Если для максимального возраста пароля установлено значение 0, минимальный возраст пароля может быть любым значением от 0 до 998 дней.

Минимальный возраст для пароля:

Этот параметр безопасности определяет период времени (в днях), который должен содержать пароль прежде чем пользователь сможет его изменить. Вы можете установить значение между 1 и 998 днями, или вы можете немедленно внести изменения, установив количество дней в 0. Минимальный возраст для пароля должен быть меньше максимального возраста пароля, если для максимального возраста пароля не установлено значение 0, что указывает что пароли никогда не истекают. Если для максимального возраста пароля установлено значение 0, минимальный возраст пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля:

Этот параметр безопасности определяет наименьшее количество символов, которые пароль для пользователя учетная запись может содержать. Вы можете установить значение от 1 до 14 символов, или вы можете установить, что пароль не требуется, установив количество символов в 0.

- — иметь длину не менее шести символов

- — содержать символы из трех следующих четырех категорий:

- английские символы верхнего регистра (от A до Z)

- символы нижнего регистра на английском языке (от a до z)

базовые 10 цифр (от 0 до 9)

не-алфавитный символы (например,!, $, #,%)

Требования к сложности выполняются при изменении или создании паролей.

Сохранять пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, хранит ли операционная система пароли, используя обратимое шифрование. Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знания пароля пользователя для целей аутентификации. Хранение паролей с использованием обратимого шифрования по существу совпадает с хранением открытых паролей. По этой причине эта политика никогда не должна быть активирована, если требования приложений не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любые или все эти параметры, просто дважды щелкните этот параметр, выберите соответствующий вариант и нажмите

OK

. Использование расширенной командной строки.

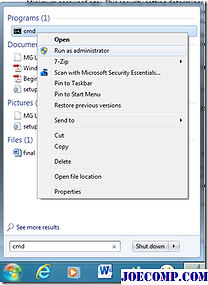

Введите cmd

в начало поиск в меню. В меню «Программы» щелкните правой кнопкой мыши cmd

и выберите

Запуск от имени администратора

.

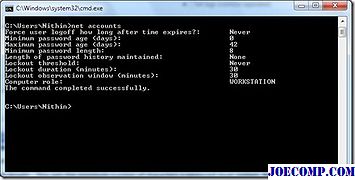

Ниже приведены команды и их пояснения. net accounts / minpwlen: length

— Это устанавливает минимальное количество символов, которые должен содержать пароль. Замените слово

длиной на нужное количество символов. Диапазон: 0-14.

пример:

чистые счета / minpwlen: 7 net accounts / maxpwage: days —

Это устанавливает максимальное количество дней, после которых пользователь должен будет изменить пароль , Замените дней

на нужное значение. Диапазон от 1- . Если используется

неограниченное , лимит не установлен. Значение

maxpwage

всегда должно быть больше minpwage

.

пример: чистые учетные записи / maxpwage: 30

чистые учетные записи / minpwage: days —

Это устанавливает минимальное количество дней, которое должно пройти до того, как пароль можно будет изменить. Замените дней

на нужное значение. Диапазон составляет от 1 до

. пример:

чистые счета / minpwage: 10

чистые учетные записи / uniquepw: number — Здесь задается количество раз, после которого пароль может быть снова использован. Замените

номер

на нужное значение. Максимальное значение равно 24. example:

net accounts / uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.