Лучшие инструменты пен-тестера: брутфорс паролей — «Хакер»

Brutus AET2

Платформа: Windows

Последний релиз программы был в 2000 году. У тулзы давно нет официального сайта. Но при этом Brutus AET2

по-прежнему является одним самых шустрых и продвинутых брутфорсеров для основных Интернет-протоколов. Если нужно подобрать пароль для HTTP (на тех страничках, где используется авторизация по логину/паролю), произвольному веб-сервису с авторизацией через форму, почтовому аккаунту, файловому или Telnet серверу, знай: Brutus

– отличный вариант.

Универсальный брутфорсер для протоколов HTTP FORM, TELNET, POP3, FTP.

John the Ripper

Так что же нет способа отыскать локальный пароль в никсах или Windows? Есть, если взять в помощники тулзу John The Ripper

, которая как раз и занимается восстановление паролей по их хешам. Основная задача тулзы — аудит слабых паролей в UNIX системах, но также справляется и с NTLM хешами, которые используются для хранения паролей под виндой, Kerberos, и некоторыми другими. Причем к программе можно подключить модули, предоставляющие поддержку MD4 хешей, LDAP и MySQL паролей.

John The Ripper

проводить атаку по словарю и брутфорс. В режиме атаки по словарю программа берёт предполагаемые пароли из указанного файла, генерирует хеш и сверяет его с эталонным. В режиме брутфорса программа перебирает все возможные комбинации пароля.

Для локального взлома паролей для никсов и винды.

L0phtCrack

Сайт: www.l0phtcrack.com Платформа: Windows

А это программа уже целенаправленно разработана для аудита паролей в Windows.L0phtCrack

восстанавливает пароли от Windows по их хешам, раздобытым с локальной машины, сервера в сети, контроллера домена или Active Directory. В программе есть встроенный снифер, который может перехватить зашифрованные хеши по локалке. Впрочем, помимо виндовых хешей программа отлично управится и с юниксовым Shadow.

Интересный факт. После приобретения в 2006 компанией Symantec, поддержка и развитие программы заглохло, однако, ребята-разработчики выкупили свою разработку обратно в мае этого года выпустили на свет LC6. Последняя версия отлично работает под 64-битными система, использует преимущество многопроцессорный и многоядерных систем. К сожалению, за использованиеL0phtCrack

разработчики просят почти триста баксов, хотя и предоставляют триальный срок без ограничений. Но у тулзы есть бесплатные аналоги, например, консольная Pwdump

(www.foofus.net/fizzgig/pwdump/), а также ophcrack

(ophcrack.sourceforge.net), использующий для взлома Rainbow-таблицы.

Восстановление пароля Windows и Unix по его хешу.

Cain and Abel

Об этой утилите мы уже рассказывали, когда составляли нашуподборку сниферов. Но вместе с тем это еще и сногсшибательный инструмент для восстановления паролей. Если не брать в расчет восстановление слабо защищенных паролей (например, сохраненных в браузере) и просмотр пасса под звездочками, то основная часть программы заключается во встроенной утилите для взлома 25 различных видов хешей: начиная от пресловутого MD5 и заканчивая NTLMv2 для восстановления паролей в винде. Для подбора применяется как атака по словарю, так и тупой брутфорс.

THC-Hydra

Аббревиатура THC в названии программы — уже гарант качества. Но этот проектTHC-Hydra

надолго войдет в истории хакерского движения, как один из лучших универсальных брутфорсеров. В основе программы лежит модульная структура, поэтому проект с самого начала быстро развивался: количество поддерживаемых протоколов росло как на дрожжах. Сейчас с помощью гидры пароль можно подобрать к более чем 30 протоколам, включая telnet, ftp, http, https, smb, несколькими СУБД, и т.д. Кстати, THC-Hydra

брутит и SSH, но для этого требуется наличие библиотеки libssh.

- -R — восстановление сессии после сбоя;

- -e ns — проверка наличия пустого пасса и пасса, равного логину;

- -C FILE — брут из файла с записями вида логин:пароль;

- -o FILE — вывод результатов работы в файл;

- -f — завершение брута после первой найденной пары логин:пасс;

- -t TASKS — количество потоков;

- -w TIME — тайм-аут (30 секунд по дефолту).

TSGrinder

За одно такое подключение тулза проверяет несколько паролей. TSGrinder

может проверить 5 паролей за одно подключение, переконнетиться и проверить пять следующих. Одновременно с этим тулза поддерживает несколько потоков.

Для брутфорса RPD-акков.

RainbowCrack

RainbowCrack

позволяет использовать такой подход. Смысл заключается в том, что много времени занимает составление таблиц, зато взлом пароле осуществляется в сотни раз быстрее, чем брутфорс. RainbowCrack

поможет как составить таблицы, так и использовать их для взлома хеша. Кстати говоря, тратить уйму времени на составления таблиц совсем необязательно — их можно купить и частично скачать из торрентов.

Md5 Crack Monster v1.1

Перед тем как лезть на рожон, запуская брутфорс хеша, не поленись пробить его по онлайн базам. Например, в gdataonline.com содержится более миллиарда уникальных записей, а это лишь один из многочисленных проектов (некоторые из них смотри ниже). Чтобы упростить муторное занятие по проверке хеша на различных сервисах рекомендую тебе классный скрипт Md5 Crack Monster

, написанный на Perl. Он прочекает хеш по солидному списку сервисов и выдаст результат.

Поиск значения хеша в онлайн базах.

THC PPTP bruter

Платформа: Unix

Кто сказал, что подобрать пароль к VPN-аккаунту невозможно из-за особенностей авторизации? Чушь! Парни из всемирно-известной хакерской группы THC уже давно доказали обратное, выпустив public-релиз тулзы THC-pptp-bruter

. Данная прога представляет собой узкоспециализированный брутфорсер для PPTP-протокола (1723/TCP), который действительно работает! ? Правда, только в том случае, когда сервер используют авторизацию Microsoft Window Chap V2. Спешу обрадовать: чаще всего используется именно она, причем как на Windows серверах, так и серьезных CISCO-системах. Что касается старой Window Chap V1, то ее поддержку тебе, вероятно, придется реализовать самостоятельно :))

Проблема реализации брутфорса заключается в том, что Microsoft намеренно реализовала в PPTP-протоколе систему защиты против брутфорса. Если не вдаваться в подробности, то ее смысл заключался в установке ограничения: «за одну секунду можно ввести только один пароль». Естественно, что с такой скоростью перебора хакер далеко не уедет и шансы подобрать пароль будут сведены к нулю. Однако в реализации по традиции не обошлось без изъянов, которые были опубликованы на багтраках, а группа THC успешно заюзала их в конкретной программе. С помощьюTHC-pptp-bruter

можно обойти ограничения, установленные Microsoft, и добиться скорости более чем 300-400 паролей в секунду. Эта цифра, естественно, сильно варьируется в зависимости от задержки в доставке пакетов до сервера, так что наибольшей скорости можно добиться в локальной сети. Огорчает лишь то, что для работы pptp-bruter необходима пара сторонних библиотек. Без них программа попросту не скомпилируется.

Для брута VPN-соединения.

CIFSPwScanner

Сканнер для аудита стойкости паролей у CIFS/SMB-ресурсов. С его помощью ты ловко сможешь подобрать необходимые данные для подключения к вражеской шаре в локалке. Главное — правильно вбить необходимую команду и подготовить словарик для брута, наполненный самыми разными человеческими мыслями и любовью. ДляCIFSPwS

она выглядит так: CifsPwScanner -t server -u users [options]. Остальные опции ты можешь посмотреть в мане к программе или в интерактивном хелпе.CIFSPwScanner

написан на Java, а поэтому может быть запущен под любой платформой.

Подбор пароля к шарам.

piggy 1.0.1

Многопоточный брутфорс Microsoft SQL серверов, реализованный в виде консольного приложения. Поддерживает диапазонный режим сканирования, когда на заданный пароль проверяются сразу несколько серверов, хранящих базы. Это особенно актуально, когда ты произвёл сервисный скан подсети NMAP на порт 1433 (TCP), традиционный для этого сервиса, получил необходимый баннер базы, после чего скормил полученные адреса piggy

. Поскольку халатность администраторов зачастую поистине безмерна, вероятность улова весьма и весьма велика. Кроме этого piggy

работает с составленными тобой файлами, для проведения атаки по словарю.

Аудит паролей MSSQL-сервера.

Хинты по работе со словарями

cat words.txt | sort | uniq > dictionary.txt

cat dictionary.txt | pw-inspector -m 6 -c 2 -n > passlist.txt

WARNING

WWW

Узкоспециализированные брутфорсеры на Python и Perl:

Словари для перебора:

Онлайн сервисы для взлома хешей:

passcracking.ruwww.milw0rm.comwww.gdataonline.comwww.md5hood.com

|

Полную версию статьи читай в июльском номере Хакера! Чтобы всегда иметь при себе подборку брутфорсеров, мы все скачали за тебя и положили на наш диск. А в качестве бонуса подготовили для тебя солидную подборку словарей! |

Опубликована база с 320 млн уникальных паролей (5,5 ГБ) / Habr

Проверка аккаунтов на живучесть

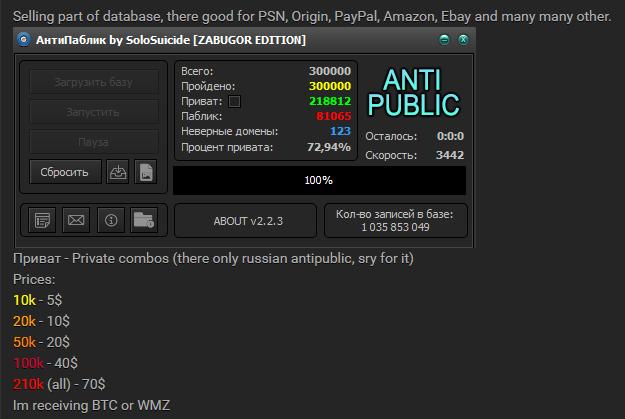

Проверка аккаунтов на живучестьОдно из главных правил при выборе пароля — не использовать пароль, который уже засветился в каком-нибудь взломе и попал в одну из баз, доступных злоумышленникам. Даже если в вашем пароле 100500 символов, но он есть там — дело плохо. Например, потому что в программу для брутфорса паролей можно загрузить эту базу как словарный список. Как думаете, какой процент хешей она взломает, просто проверив весь словарный список? Вероятно, около 75% (реальную статистику см. ниже). Так вот, откуда нам знать, какие пароли есть у злоумышленников? Благодаря специалисту по безопасности Трою Ханту можно проверить эти базы. Более того, их можно скачать к себе на компьютер и использовать для своих нужд. Это два текстовых файла в архивах: с 306 млн паролей (5,3 ГБ) и с 14 млн паролей (250 МБ). Базы лежат на этой странице. Все пароли в базе представлены в виде хешей SHA1. Перед хешированием все символы переведены в верхний регистр (прописные буквы). Трой Хант говорит, что применил функцию HASHBYTES, которая переводит хеши в верхний регистр. Так что делая свой хеш, следует осуществить аналогичную процедуру, если хотите найти совпадение.

Прямые ссылки:

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-1.0.txt.7z

(306 млн паролей, 5,3 ГБ), зеркало В разархивированном виде текстовый файл занимает 11,9 ГБ.https://downloads.pwnedpasswords.com/passwords/pwned-passwords-update-1.txt.7z

(14 млн паролей, 250 МБ), зеркало Если вы глупы

бесстрашны, то на той же странице можете ввести свой уникальный пароль и проверить его на наличие в базах, не скачивая их. Трой Хант обещает, что никак не будет использовать ваш пароль и его сервис абсолютно надёжен. «Не отправляйте свой активно используемый пароль ни на какой сервис — даже на этот!», — предупреждается на странице. Программные интерфейсы этого сервиса полностью документированы, они принимают хеши SHA1 примерно таким образом:

GET https://haveibeenpwned.com/api/v2/pwnedpassword/ce0b2b771f7d468c0141918daea704e0e5ad45db?originalPasswordIsAHash=true

Но всё равно надёжнее проверять свой пароль в офлайне. Поэтому Трой Хант выложил базы в открытый доступ на дешёвом хостинге. Он отказался сидировать торрент, потому что это «затруднит доступ людей к информации» — многие организации блокируют торренты, а для него небольшие деньги за хостинг ничего не значат. Хант рассказывает, где он раздобыл эти базы. Он говорит, что источников было много. Например, база Exploit.in содержит 805 499 391 адресов электронной почты с паролями. Задачей Ханта было извлечение уникальных паролей, поэтому он сразу начал анализ на совпадения. Оказалось, что в базе всего лишь 593 427 119 уникальных адресов и лишь 197 602 390 уникальных паролей. Это типичный результат: абсолютное большинство паролей (в данном случае, 75%) не уникальны и используются многими людьми. Собственно, поэтому и даётся рекомендация после генерации своего мастер-пароля сверять его по базе. Вторым по величине источником информации был Anti Public: 562 077 488 строк, 457 962 538 уникальных почтовых адресов и ещё 96 684 629 уникальных паролей, которых не было в базе Exploit.in. Остальные источники Трой Хант не называет, но в итоге у него получилось 306 259 512 уникальных паролей. На следующий день он добавил ещё 13 675 934, опять из неизвестного источника — эти пароли распространяются отдельным файлом. Так что сейчас общее число паролей составляет 319 935 446 штук. Это по-настоящему уникальные пароли, которые прошли дедупликацию. Из нескольких версий пароля (P@55w0rd и p@55w0rd) в базу добавляется только одна (p@55w0rd). После того, как Трой Хант спросил в твиттере, какой дешёвый хостинг ему могут посоветовать, на него вышла известная организация Cloudflare и предложила захостить файлы забесплатно. Трой согласился. Так что смело качайте файлы с хостинга, это бесплатно для автора.

203